Betway Brasil Revisão completa em 2023

A Betway tem uma grande demanda entre os jogadores brasileiros. Ela oferece aos jogadores uma grande cartilha esportiva, que inclui todos os esportes mais populares como críquete, futebol e etc, e as condições para apostas online são definitivamente ótimas: as chances são consideradas uma das melhores, e pode usar Skrill, Neteller, e ecoPayz como meio de pagamento.

Tanto o website quanto o aplicativo são traduzidos para inglês e português, e você pode usar BRL como sua moeda. Betway conta com a revisão de seus usuários, e é por isso que ela está constantemente melhorando.

A Betway é legal e segura no Brasil?

Embora a empresa esteja registrada no Reino Unido, os organizadores são bem versados na legislação brasileira e prestam toda a sua gama de serviços de acordo com a lei. A Betway possui uma licença da Malta Gaming Authority, que permite aos clientes apostar legalmente online em esportes, apostas online cyber-desportivas, jogar jogos online e visitar cassinos online.

Tudo isso será completamente legal. Também deve ser lembrado que todas as transações de dinheiro são absolutamente seguras e legais. A empresa honra os jogos a dinheiro justo, razão pela qual todos os usuários são minuciosamente verificados antes de serem autorizados a jogar, e nenhum jogador menor de idade é autorizado a jogar.

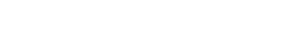

Registro Betway para novos usuários

Cada novo usuário Betway deve criar uma nova conta para poder fazer apostas e usar bônus para aumentar os ganhos. O processo requer os seguintes passos:

- Visite o site da Betway Brasil usando seu computador ou smartphone;

- Clique no botão de registro;

- Forneça as informações necessárias e preencha o formulário de cadastro;

- Digite sua moeda e seu país;

- Completar o processo de registro confirmando que você aceita as regras do agente de apostas e que tem mais de 18 anos de idade.

Uma vez concluídas estas etapas, você será automaticamente logado em sua nova conta. Todo usuário brasileiro tem permissão para escolher o BRL como moeda, o que torna o processo de apostas muito mais fácil.

Login na Betway

Se você já tem uma conta, você precisará fazer o login para fazer suas apostas. Para fazer isso, você precisará completar os seguintes passos:

- Visite a Betway através do site ou do aplicativo;

- Clique em ‘Login’;

- Digite seu nome de usuário e senha;

- Preencha o login.

Uma vez logado em sua conta, você poderá começar a apostar em esportes e jogos de cassino.

Bônus de Boas-vindas Betway

Um bônus de boas-vindas está disponível para cada novo usuário. Há duas versões do bônus de boas-vindas: +100% até 30£ em sua conta de bônus no primeiro depósito.

Não há nada de difícil em obtê-lo. Tudo o que você tem que fazer é:

- Criar uma nova conta;

- Fazer um depósito;

- Receber um bônus de boas-vindas.

Assim que você fizer um depósito, o bônus será automaticamente creditado na sua conta. Mas note que para retirar seu bônus de boas-vindas, você deve apostar 6 vezes.

Formas de pagamento da Betway

Neste parágrafo, lhe informaremos com mais detalhes sobre os métodos disponíveis para depositar e retirar fundos de sua conta. Para sua conveniência, o site da Betway apresenta os métodos mais populares no Brasil, como por exemplo:

- Skrill;

- Neteller;

- Paypal;

- PaysafeCard;

- Click2Pay;

- Transferência bancária;

- Visa;

- MasterCard e etc.

Vale ressaltar que a Betway não cobra nenhuma taxa de transferência.

Betway Apostas esportivas

Na Betway, todo jogador brasileiro pode ter certeza de que, quando se trata de apostas esportivas, você não ficará desapontado. Afinal, a casa de apostas está constantemente melhorando sua cartilha esportiva, de modo que agora há toneladas de disciplinas esportivas para escolher:

- Críquete;

- Kabaddi;

- Futebol;

- Tênis;

- Beisebol;

- Tênis de mesa; Tênis de mesa;

- Basquetebol;

- Hóquei e muito mais.

Todas essas disciplinas esportivas, assim como muitas outras, têm apenas a melhor gama de torneios e ligas e toneladas de cotações e mercados de apostas. Uma das outras vantagens notáveis é que a Betway permite aos usuários assistir a partidas ao vivo de graça. Estatísticas completas dos jogos esportivos também estão disponíveis para os usuários.

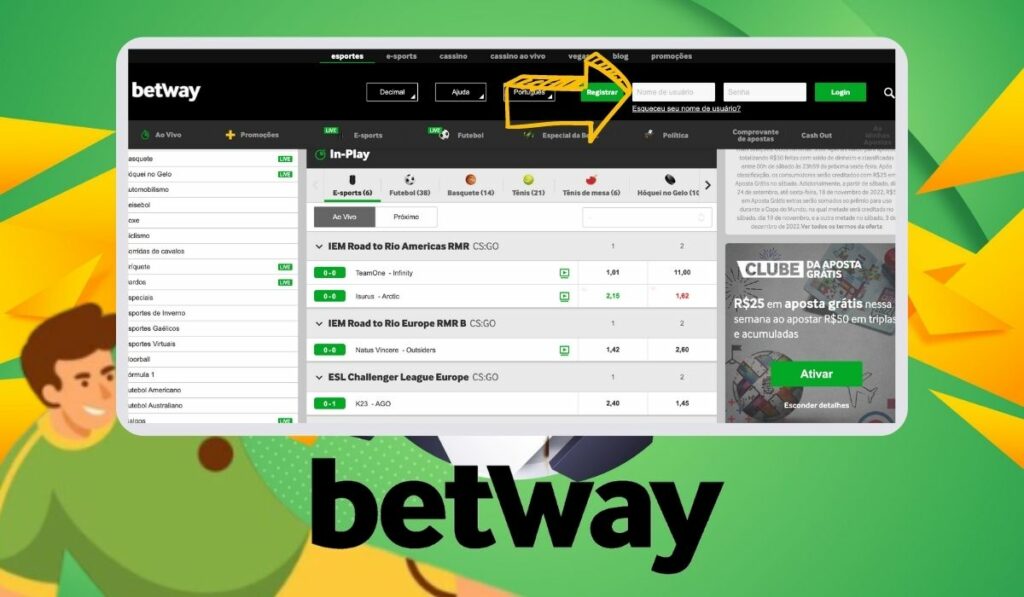

Betway Apostas esportivas ao vivo

Os usuários podem fazer apostas ao vivo durante uma partida. Todas as apostas são liquidadas instantaneamente. Você pode assistir a eventos esportivos ao vivo completamente sem custo. Além disso, informações detalhadas sobre as equipes estão disponíveis para ajudá-lo a prever o resultado vencedor.

Como faço para apostar em esportes na Betway?

Apostar na Betway é muito fácil e para que você não tenha nenhuma dificuldade, estamos compartilhando instruções claras passo a passo:

- Acesse sua conta usando Nome de Usuário e Senha;

- Selecione uma disciplina esportiva a partir da página Sportsbook;

- Selecione a modalidade esportiva que lhe interessa clicando sobre ela;

- Selecione um dos mercados;

- Digite o valor de sua aposta e confirme-a.

Sua aposta será processada instantaneamente. Agora você precisará esperar que o evento esportivo termine, após o que você receberá automaticamente seus ganhos em sua carteira. Você poderá retirá-la ou continuar apostando.

Benefícios da Betway

A Betway está constantemente ouvindo o feedback de seus usuários e melhorando. É por esta razão que, ao longo de sua existência, a Betway ganhou vantagens significativas sobre outras casas de apostas. Elas são:

- Seção de Promoções Convenientes. Você pode encontrar mais de 10 bônus diferentes, e cada um deles tem requisitos de apostas gerenciáveis em troca de grandes benefícios.

- Um programa VIP. É gratuito, e você pode receber benefícios como convites para eventos exclusivos, limites de depósito mais altos e muitas outras vantagens.

- Uma grande variedade de seções de apostas. Você é apresentado não apenas com esportes e cassinos, mas também loterias, arcadas, virtudes, etc.

- Os melhores coeficientes. Ao longo de 18 anos, o agente de apostas aprendeu o que os usuários precisam, razão pela qual Betway apresenta apenas os melhores coeficientes para apostar.

- Mercados de apostas múltiplas. São fornecidos a você todos os mercados de apostas mais populares.

E apesar destas vantagens, os esportes da Betway estão constantemente melhorando graças às análises honestas dos jogadores. Comece a ganhar com a Betway!

Betway Cassino

Você não só poderá fazer apostas em Esportes, se você é fã de apostas em Cassinos, então você está com sorte, como na Betway, você também poderá fazer apostas em Cassinos. A seção de Cassino da Betway é realmente fantástica, e lá, cada jogador de Bangladesh poderá encontrar jogos tão bons quanto:

- Pôquer;

- Baccarat;

- Hi-Lo;

- Fan Tan;

- Loterias;

- Caça-níqueis;

- Roteiros;

- Jogos de Mesa;

- Hold’em e muito mais.

É claro que todos esses jogos de cassino têm as melhores condições para jogar, e você também poderá jogar toneladas de jogos de cassino no modo ao vivo. Ao usar o modo Ao-Vivo da seção Cassino da Betway, você poderá jogar jogos de cassino contra dealers ao vivo, assim como se comunicar com outros jogadores do Brasil.

Aplicativo móvel para Android e iOS

Na Betway, você poderá usar não somente o site ou o site móvel, mas também baixar e instalar o aplicativo móvel. Ele está disponível gratuitamente para qualquer jogador brasileiro que deseje, e tem requisitos de sistema muito baixos, o que significa que você não terá que se preocupar com atrasos ou falhas, mesmo em dispositivos móveis antigos.

A funcionalidade do aplicativo móvel da Betway para dispositivos móveis Android e iOS é a mesma do site, o que significa que você poderá fazer apostas esportivas e de cassino, depositar e retirar dinheiro, usar bônus e promoções, entrar em contato com a equipe de suporte e muito mais.

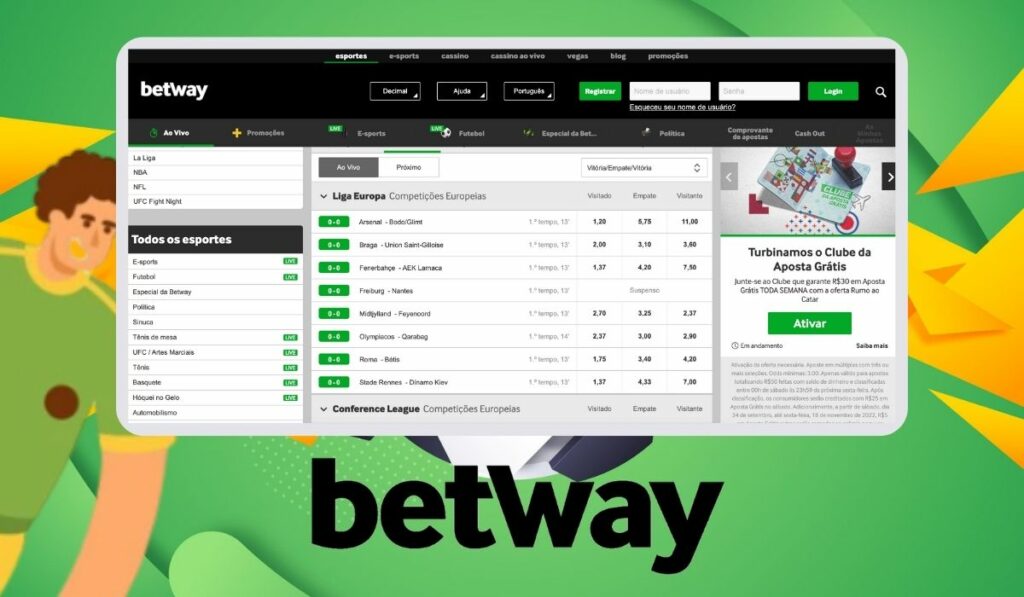

Atendimento ao cliente

Qualquer usuário na Brasil pode entrar em contato com a equipe Betway se tiver alguma dúvida ou dificuldade com as opções de bookmaker online. A equipe de suporte ao cliente está disponível 24 horas por dia, 7 dias por semana e responderá quaisquer perguntas que você possa ter o mais rápido possível. Você pode entrar em contato com os especialistas via Live Chat, disponível no site ou no aplicativo, ou via e-mail – [email protected].

Em conclusão, queremos dizer que a Betway vale definitivamente a atenção de todos os jogadores, incluindo os jogadores brasileiros. A casa de apostas faz o seu melhor para melhorar a experiência de apostas de cada jogador, fornecendo os melhores métodos de depósito e saque, atualizando os Betway bônus e acrescentando novos jogos esportivos e de cassino.

FAQ

Os novos usuários de betway do Brasil às vezes têm perguntas sobre o site e os aplicativos. Compilamos uma lista das perguntas mais populares e as respondemos em profundidade. Confira-os para evitar dificuldades.

🏟Posso assistir a jogos esportivos ao vivo na Betway?

Sim, todo brasileiro pode assistir a torneios esportivos ao vivo de graça e com alta qualidade.

🏟Posso fazer o download do aplicativo Betway para meus dispositivos Android e iOS?

Sim, cada aplicativo Betway pode ser baixado gratuitamente para seu smartphone.

🏟É legal apostar na Betway Brasil?

Sim, o site é totalmente legal para jogar por dinheiro real. A empresa oferece seus serviços on-line e somente usuários adultos podem se registrar aqui.

🏟Há algum bônus para novos jogadores do Brasil?

Sim, a Betway tem muitos bônus disponíveis para usuários do Brasil. Já após seu primeiro depósito, você receberá um bônus de 30 GBP.